BESCHERM UW BEDRIJF TEGEN CYBERAANVALLEN EN DOE HET NU!

Stappenplan voor integrale dataveiligheid

In een eerdere editie van ons magazine wezen we in deze rubriek al op de dringende nood aan meer bewustwording en -making rond cybercrime. Enkele recente voorvallen bewijzen dat het geen holle woorden waren. Miljoenenverliezen dreigen voor degenen die zich laten vangen!

ZINKVERWERKER ONDERGAAT AANVAL

Uit De Standaard online, 22/01/’19:

Zinkverwerker Nyrstar onderging dinsdag een cyberaanval. Sommige IT-systemen, bijvoorbeeld e-mail, zijn momenteel niet beschikbaar in het hoofdkwartier in Zurich en wereldwijd bij de metaalverwerkings- en mijnbouwactiviteiten. Op dit moment zijn Nyrstars metaalverwerkings- en mijnbouwactiviteiten niet operationeel beïnvloed door de cyberaanval. Het probleem is intussen ingedamd en de zinkverwerker van Belgische komaf, met beursnotering in Brussel, werkt nu met IT-partners en cybersecurityagentschappen aan een ‘technisch herstelplan’.

Samengevat: een tijdelijke onbeschikbaarheid van e-mail, maar geen operationele gevolgen. Met uitzondering van het extra werk voor het technische herstelplan en het ongemak van het stilgevallen mailverkeer lijkt dit bedrijf de storm goed doorstaan te hebben. In dit geval gaat het om een beursgenoteerde mastodont die wereldwijd actief is. Hoge bomen vangen veel wind, dus lijkt dit soort bedrijven een eerder ‘logisch’ slachtoffer. Kleinere bedrijven, laat staan kmo's zijn veel minder interessant voor hackers. Toch?

OOK KLEINERE BEDRIJVEN IN HET VIZIER

Cybercriminaliteit is al lang voorbij het stadium waarin ze grote bedrijven en banken als doelwit uitkozen. Wereldwijd opererende criminelen zoeken de slachtoffers quasi ‘at random’ uit. Cijfers uit een onderzoek van Microsoft & Marsh leren dat liefst 17% van de bedrijven vorig jaar het slachtoffer werd van een cyberaanval, waarbij er geen significant verschil bleek te bestaan tussen kleine en grote bedrijven. Iedereen kan dus het slachtoffer worden.

Paradoxaal genoeg heeft quasi 80% van de bedrijven geen enkel plan om met een dergelijk incident om te gaan. De gevolgen kunnen ingrijpend zijn en uiten zich via diverse wegen: imagoschade, softwareschade, verlies van data en mogelijke privacygerelateerde problemen. Denk er bij dat laatste even aan wat het zou betekenen, mochten al uw vertrouwelijke klantengegevens op straat belanden. Naast de genoemde problemen is er nog één groot gevolg van cyberaanvallen: het stilvallen van het bedrijf.

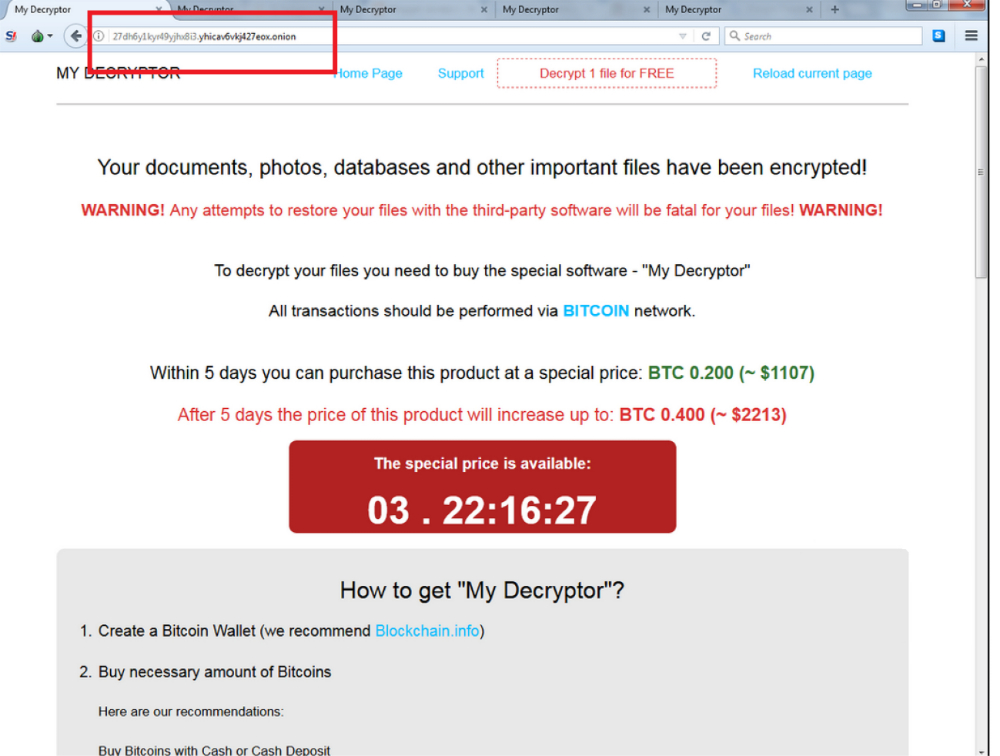

Zo viel bij een Duits staalbedrijf enkele jaren terug de productie compleet stil omdat hackers erin geslaagd waren om zich toegang te verschaffen tot het productieproces. Maar het gebeurt ook dichter bij huis. De modus operandi is veelal gelijklopend: ze zoeken een zwak punt in de beveiliging, banen zich een weg naar de servers en zorgen ervoor dat deze niet bereikbaar zijn, noch eventuele back-ups. Vervolgens komt de vraag naar ‘ransom’, losgeld. Uw bedrijf laten stilvallen of betalen? Een moeilijke keuze, zo blijkt uit het volgende verhaal:

Uit Het Laatste Nieuws, 14/01/2019:

Bakkerijspecialist Ranson geeft noodgedwongen toe aan hackers die bedrijf lamleggen: “Betaald om snel weer te kunnen werken.” Bakkerijspecialist Ranson uit Stasegem is erin geslaagd om bijzonder snel weer op te starten, nadat hackers vrijdag alle servers van het bedrijf platlegden. Tegen een prijs. “We kunnen niet zeggen dat we van harte met geld over de brug zijn gekomen, maar er was geen andere optie. We kunnen ons geen lange stilstand permitteren”, weet gedelegeerd bestuurder Bruno Ranson.

De feiten zijn duidelijk. Op een morgen stelden medewerkers vast dat geen enkele bedrijfsserver thuis gaf. De gevolgen laten zich raden: het volledige bedrijf lag plat en 325 medewerkers waren technisch werkloos, inclusief de werknemers in de andere binnen- en buitenlandse vestigingen. De daders vonden een openstaande poort en konden de 52 servers wissen, terwijl de back-up versleuteld werd. De volgende stap was de vraag om losgeld, te betalen in bitcoins.

“Onmiddellijk wisten we dat er voor een vrij groot bedrag aan bitcoins betaald moest worden. Omdat we geen ervaring hebben met dergelijke toestanden, schakelden we een externe partner in die gespecialiseerd is in de beveiliging van computersystemen. We hebben lang onderhandeld en kwamen zaterdagmiddag tot een overeenkomst. Hoeveel precies we betaalden, wil ik liever niet kwijt, maar het gaat toch over een aantal tienduizenden euro’s. Kort na het betalen van de gevraagde som kregen we van de hackers paswoorden waarmee we de versleuteling van onze back-upkopie ongedaan konden maken.”

DE PRIJS IS MEER DAN ENKEL EN ALLEEN DE RANSOM

De gevolgen voor Ranson gaan breder dan de som die betaald werd voor het losgeld. Zo konden klanten een dag niet beleverd worden, dus was er minder omzet. Er is de imagoschade bij klanten, de kosten voor de herstelling en aanpassingen in het IT-systeem en de kost voor de technische werkloosheid van 325 werknemers. Had dit vermeden kunnen worden? Waarschijnlijk wel. Op de firewall stond door een menselijke fout een poort open, bleek na onderzoek. Dat leidt ons naar oorzaak nummer één van zwakheden in het systeem: de mens. Dat is meteen de eerste stap in ons ‘Stappenplan voor cybersecurity’.

CYBERSECURITY STAPPENPLAN

1. Betrek iedereen

De ketting is maar zo sterk als de zwakste schakel. Het is een huizenhoog cliché, maar in deze context zéker 100% geldig. Het kan op heel wat niveaus mislopen, ook op de afdelingen waar je het niet meteen zou verwachten. Het clichébeeld van een lakse bediende die zonder nadenken allerlei vreemde links in zijn mailbox aanklikt, mag wat ons betreft in de vuilbak.

Ook op managementniveau blijkt er vaak weinig animo en bereidheid om dit onderwerp ten gronde aan te pakken. De ‘ons overkomt dit niet’-mentaliteit ligt hier veelal aan de basis. Het is een onderwerp dat een zekere investering in middelen en mensen vraagt en waarvan de return niet duidelijk is – tot er eens iets gebeurt, uiteraard. Een oplijsting van de commerciële en wettelijke gevolgen van cyberaanvallen, gegevenslekken en netwerkstoringen volstaat vaak als eyeopener voor het management. Ook de IT-dienst zelf heeft helaas soms boter op het hoofd. De werklast is er al zeer groot, waardoor de almaar stijgende cybergevaren niet adequaat aangepakt worden. Externe partijen die de bescherming moeten helpen verbeteren, worden beschouwd als bemoeials, niet als een opportuniteit.

Een goed plan start dus met iedereen bewustmaken van zijn rol in het geheel. Dat is overigens een continu proces. Meerdere acties kunnen hierin genomen worden: periodieke audits, opleidingen, onaangekondigde tests, het opstellen van gedragscodes en procedures, het voor elke functie vermelden wat de verwachtingen zijn op dit vlak, het meenemen van resultaten van audits en opleidingen in functioneringsgesprekken, gerichte investeringen, incentives …

Een extra tip hierbij: ga uit van de bescherming van informatie in het algemeen, dus ook de fysieke bescherming. Ga na of gevoelige informatie niet beter fysiek in plaats van online bijgehouden kan worden, zorg dat achtergelaten papieren op printers vernietigd worden, en beperk de fysieke toegang tot uw gebouwen. Denk ook breder dan het eigen bedrijf: stel procedures op voor externe aannemers en bezoekers, zowel voor de toegang tot het gebouw als tot het netwerk. Al te vaak zien we nog dat externe partijen zonder dralen toegelaten worden om pakweg een USB met bijvoorbeeld een presentatie erop in te pluggen in het bedrijfsnetwerk en dat om het even wie toegang kan krijgen tot het wifinetwerk. Een volledig apart wifinetwerk voor gasten is daarom geen overbodige luxe. Beperk ook de toegang op afstand tot het bedrijfsnetwerk voor het personeel tot wie het echt nodig heeft.

2. Zorg voor een IT-plan

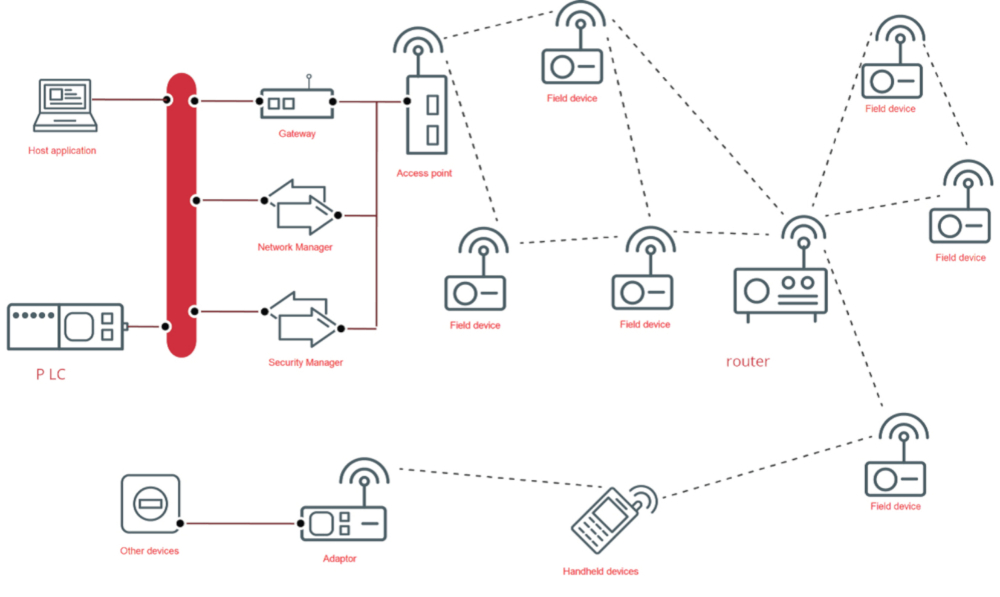

De exponentiële groei van netwerken en toestellen leidt tot grijze haren bij wie betrokken is bij de cyberbescherming van het bedrijf. Een eerste stap voor een degelijke IT-beveiliging bestaat dan ook in het oplijsten en in kaart brengen van alle netwerken en de interconnecties. Ook hier weer geldt: dit is een continu proces. Zeker vandaag zijn netwerken geen vaste entiteiten meer, maar zijn ze voortdurend onderhevig aan toevoegingen en wijzigingen. Dan volgt de opstelling van een procedure die beschrijft hoe het toevoegen of het weghalen van een apparaat moet verlopen: wie dit mag doen, hoe dit moet verlopen en welke controles uitgevoerd moeten worden. Zorg ook voor redundantie. Er zouden minimaal twee personen bevoegd moeten zijn voor deze taak, anders is er het risico dat een afwezigheid van de verantwoordelijke anderen ertoe drijft om zelf deze taak uit te voeren. Vandaag bestaat er overigens configuratiemanagementsoftware die deze taak stroomlijnt. Een uniform veiligheidsniveau door uw netwerken heen is het resultaat, maar volg dit op met regelmatige audits van alle configuraties met servers; firewalls en netwerkcomponenten.

Een tweede stap bestaat in een oplijsting van alle softwareprogramma’s en gebruikte apps. Ook dat dient een continu proces te zijn. Controleer of de software draait op de meest recente versie en zorg ervoor dat alle patches altijd en overal ingevoerd worden. Gebruik ook enkel software die nog ondersteund wordt door de verkoper – denk bijvoorbeeld aan het niet langer ondersteunde Windows Vista. Ook zaken als het updaten van browsers worden weleens over het hoofd gezien. Een typisch geval is een oude applicatie die nog ergens op een oude pc draait. Dat verloopt al jaren probleemloos, niemand ziet er dan ook de noodzaak van in om de situatie te veranderen. Tot men beslist om die applicatie ook in het bovenliggende systeem onder te brengen. Als dan niet de nodige voorzorgen genomen worden, staat de poort letterlijk wagenwijd open voor malafide acties.

Een derde laag vormt de bescherming via antivirussoftware. Zorg voor een bescherming voor alle toestellen, ook de nieuw toegevoegde en de mobiele toestellen. Analyseer ook de gedetecteerde zaken: de aard, mogelijke gevolgen, en bekijk hoe het bedrijf beter te beschermen is tegen dergelijke vormen van besmetting. Zorg er ook voor dat de antivirussoftware voor alle toestellen geregeld een update krijgt.

3. Back-up, back-up en back-up

Het nemen van back-ups klinkt logisch, maar ook hiertegen wordt nog vaak gezondigd: de timing is te breed of de opslag van de back-up is zelf te weinig beveiligd. Een goede frequentie voor een back-up hangt vooral af van de eigen bedrijfsvoeringen, de daarmee gepaard gaande datahoeveelheid en het belang van die data. In vele gevallen wordt een keer per dag als algemene maatstaf genomen, maar daarvan mag dus gerust afgeweken worden. Vaak kiezen bedrijven ervoor om hun back-ups offline te bewaren. Een evolutie die toe te juichen valt, maar let er dan wel op dat de offlinelocatie zelf voldoende beveiligd is. Ook het versleutelen van de data in de back-up verdient aanbeveling. Als laatste punt kunnen we ook aanraden om regelmatig zelf de back-up te testen. Simuleer een opstart vanuit de back-up om vast te stellen of dat na een probleem vlekkeloos verloopt.

4. Beheer de installatie van a tot z

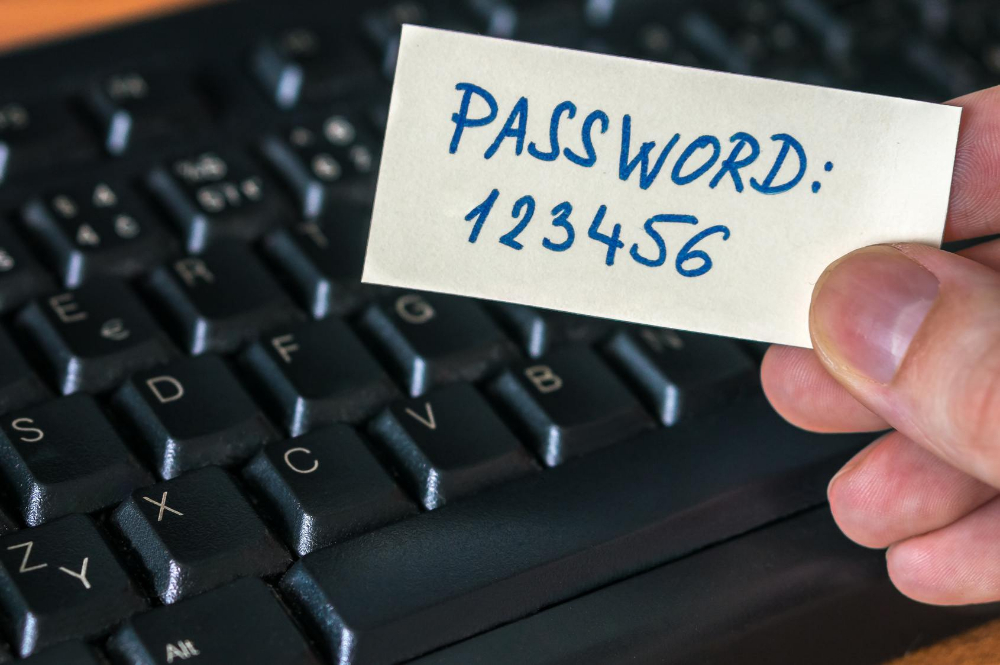

We hadden het eerder al over de mens als zwakke schakel in de bescherming. Vaak ligt onwetendheid daar aan de basis, maar evengoed is laksheid een groot probleem. Dat zien we vaak bij het omgaan met wachtwoorden. Typische fouten: het onveranderd laten van defaultwachtwoorden bij de opstart van nieuwe toepassingen, het kiezen van zwakke wachtwoorden en het niet geregeld veranderen van wachtwoorden. Een onderbelichte fout is dat werknemers vaak wachtwoorden kiezen die ze in de privésfeer ook gebruiken, voor het eigen gemak. In de afgelopen jaren zijn evenwel tientallen bekende sites gekraakt, waardoor er altijd een risico is dat hun wachtwoord gecorrumpeerd is. Ook vanuit beheerdersoogpunt kunt u enkele maatregelen treffen. Multifactorauthenticatie geeft al een stuk meer zekerheid dan enkel een wachtwoord. Sluit verder ongebruikte accounts af, beperk de accounts en het aantal personen met beheersrechten en sluit de autorunfunctie uit voor externe media. Volg ook op waar en wanneer er ongeoorloofde pogingen tot toegang ondernomen werden, zowel online als fysiek. Er is het voorbeeld van de hacking van Antwerpse containerterminals, waarbij criminelen zich via een combinatie van hackmethodes en inbraak toegang verschaften tot het containerverkeer. Voorts dient erop gehamerd te worden dat mobiele toestellen nooit onbeheerd achtergelaten mogen worden. Activeer ook hun automatische uitschakelfunctie.

5. Het hart van uw installatie: de servers

Het beschermen van servers begint al met het veranderen van de defaultwachtwoorden, iets wat zelfs anno 2019 nog vergeten wordt. Verder strekt het tot aanbeveling om de toegang zo veel mogelijk te beperken. Sluit ongebruikte diensten en poorten af en beperk de toegang op afstand zo veel mogelijk. Hou veiligheidslogs bij: ze kunnen u veel leren over de mogelijke threads. Vandaag zijn er systemen als SIEM (Security information and event management) die deze logs analyseren, terwijl een IDS/IPS alle communicatie controleert en ongewenste toegangspogingen verhindert. Verder hameren we ook hier weer op de fysieke component: zorg voor een goed afgesloten serverruimte, beperk het aantal personen die toegangsrechten hebben, en zorg voor een registratiesysteem.

6. Zorg voor een noodplan

Wat als het toch verkeerd loopt? De kans is groot dat een lichte paniek zich meester maakt over het bedrijf als het gaat om een aanval waarbij losgeld geëist wordt en de complete productie stilvalt. Voorbereiden op een dergelijke aanval is moeilijk – met uitzondering van de preventieve maatregelen – maar als we even piepen bij de fysieke veiligheid, dan zien we dat daar redundantie heel belangrijk is: als veiligheidssysteem A uitvalt, is er een back-up via systeem B of valt de machine preventief stil? Dat concept kunnen we ook toepassen op een cyberincident. Zorg voor redundantie, zowel in de communicatie als aan de operationele kant. Als de e-mail en IP-telefoons uitvallen bij een aanval, hoe informeert u dan alle werknemers wereldwijd? Misschien grijpt u ook naar WhatsApp, zoals Radson deed. Maar wat als de privénummers van uw personeel ook enkel op de geblokkeerde servers staan? Er zijn in de geconnecteerde wereld van vandaag zoveel zaken om rekening mee te houden. Dat geldt zeker ook voor de operationele werking. Probeer in te schatten wat er gebeurt als de servers plotseling dienst weigeren. Doe desnoods eens een reallifesimulatie; het zal u op zaken wijzen waaraan u nooit gedacht zou hebben. Maak ook een lijst met alle instanties die verwittigd moeten worden.

En zoals steeds geldt het adagium: voorkomen is beter dan genezen.