CYBERSECURITY OP DE HELLING DOOR INTERNET OF THINGS

Nog veel zwakke punten in databeveiliging

Nog veel zwakke punten in databeveiliging

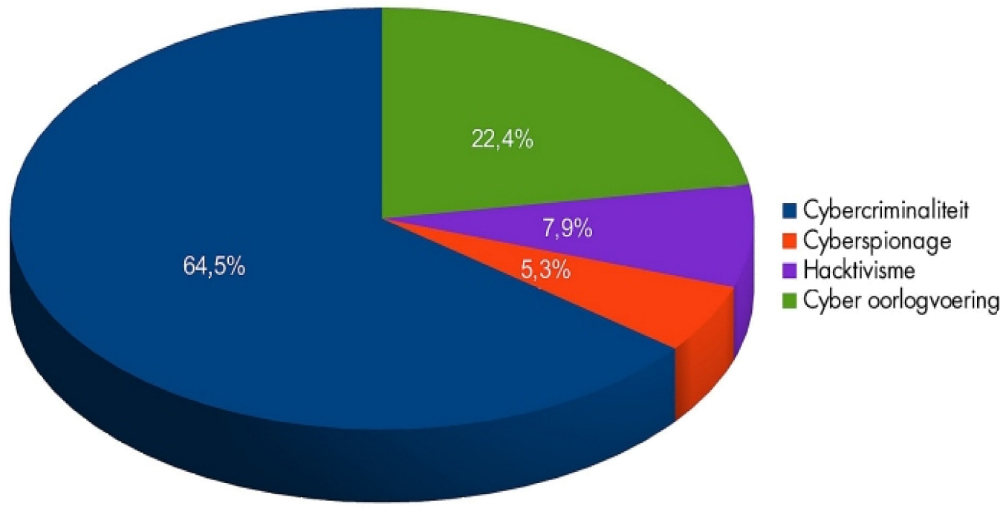

Het Internet of Things brengt veel goeds, maar er is een keerzijde, namelijk de cyberveiligheid. The 'S' in IoT stands for Security, wordt weleens gegrapt. Het geeft meteen aan waar we naartoe willen in dit artikel. Cybersecurity is meer dan ooit een belangrijk issue, nu onze toestellen steeds vaker met elkaar verbonden worden. Maar daar loopt het vaak verkeerd. De grootste fout? Denken dat het u niet kan overkomen. Hackers zitten overal, hun beweegredenen zijn zeer divers en de schade die ze kunnen aanrichten, is enorm. Beschermen is dus de boodschap, maar dat moet veel verder gaan dan een virusscanner en een firewall.

HACKING = BIG BUSINESS

De tijd dat hackers puistige tieners waren met te veel tijd, ligt al een eind achter ons. Dat bewijzen de volgende voorbeelden. Na een weliswaar nooit toegegeven hack bij straaljagerbouwer Lockheed Martin, bouwer van de F35 Lightning II Joint Strike Fighter, werd het volledige productieproces buitgemaakt. Uit documenten van klokkenluider Edward Snowden bleek dat China mogelijk achter de hack zat. Wat er ook van aan is: een paar jaar na de voorstelling van de F35 kwam de Chinese Shenyang J21 uit.

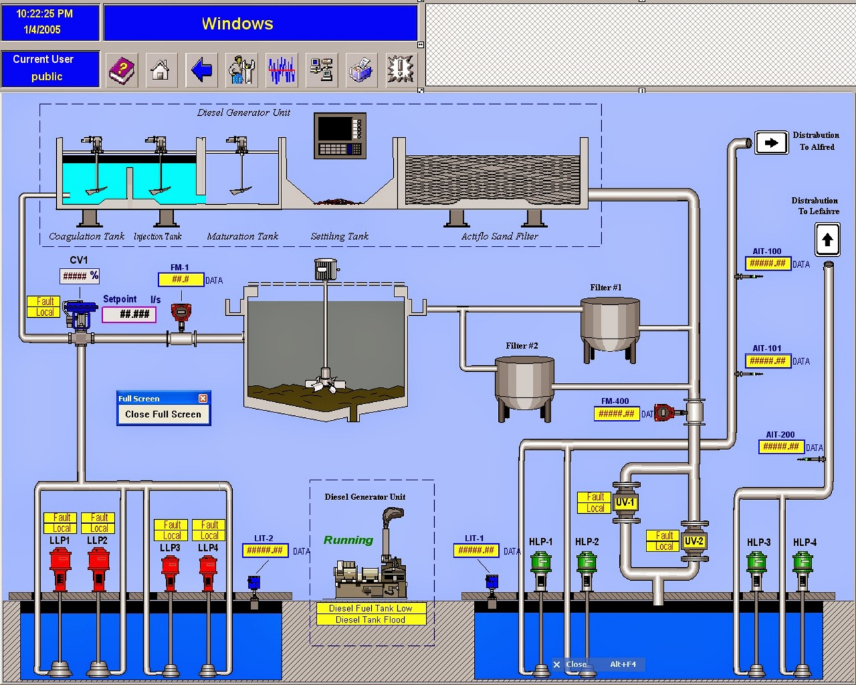

Een tweede bekend voorbeeld is Stuxnet, een van de bekendste virussen uit de industriële wereld. Stuxnet infecteerde plants die draaien op WinCC en zijn SCADA systeem. Alhoewel het nooit helemaal opgehelderd is wie erachter zat, zou het virus ontworpen zijn om de snelheid van centrifuges in Iraanse kernreactoren te veranderen, zonder dat dit zichtbaar was voor de operatoren. Twee jaar later werd Iran alweer het slachtoffer, deze keer was het virus Flame de boosdoener. Flame was zo ontworpen dat het uit geïnfecteerde computers pdf-files en AutoCAD tekeningen kon stelen. Het virus kon twee jaar lang zijn gang gaan voordat het ontdekt werd.

OOK BEDRIJFSSPIONAGE OP KLEINERE SCHAAL

Liggen de voorgaande voorbeelden nog min of meer in de hoek van de militaire spionage, ook de pure bedrijfsspionage zit helaas in de lift. Doel is het buitmaken van gevoelige data om machines na te maken, het bemoeilijken van de operationele werking om de concurrentiepositie te schaden of pure chantage, waarbij het productieproces lamgelegd wordt, tenzij men een som losgeld overschrijft. Het recente WannaCry virus is een goed voorbeeld van dergelijke ransomware.

INTERNET OF THINGS EXTREEM VATBAAR

Bedrijfsprocessen zijn heel erg vatbaar voor hackers. Veel van die systemen werken nog op oude besturingssystemen, daterend uit de tijd dat cybersecurity nog geen prioriteit was. De hoofdbekommernissen waren toen eerder gebruiksgemak, proceszekerheid en 100% beschikbaarheid. Maar nu deze systemen ook nog eens ingepast worden in een overkoepelend IoT-systeem, met de nodige communicatie van en naar externe devices, zijn ze heel kwetsbaar voor aanvallen.

HMI, SCADA EN PLC

Toen PLC's twintig jaar geleden doorbraken, was er geen vuiltje aan de lucht. Ze werkten zelfstandig en stonden direct bij de machine. In het internettijdperk is dit niet langer het geval. Zelfs als ze nog standalone werken, kunnen ze nog via USB- of andere poorten besmet worden. Ook draaien veel IPC's en HMI's nog op Windows XP, een versie die niet langer ondersteund wordt door Microsoft. Zij zijn dus extra kwetsbaar in een internetomgeving en hun kwetsbaarheid kan het volledige systeem besmetten. Een voorbeeld hiervan is een 'Man in the Middle attack', waarbij een extern device van de hacker zich voordoet als een onderdeel van het systeem en zo communicatie kan onderscheppen en zelfs beïnvloeden zonder dat de gebruiker hiervan op de hoogte is.

GOUDEN ANTIHACKINGTIPS

USB-gebruik

USB mag dan een uiterst makkelijk te hanteren drager zijn, voor malafide gebruikers zijn ze een zegen om ongemerkt malware of andere boosdoeners te installeren. Het gemak en de vanzelfsprekendheid waarmee we vandaag USB-sticks inpluggen, is daar niet vreemd aan, zie onder de alinea 'menselijke factor is zwakste schakel' voor meer daarover. De gevaren zijn eveneens divers. Zo zijn er zogenaamde USB-killers vrij te koop. Ze zien er helemaal hetzelfde uit als een doordeweekse USB-stick, maar doen eigenlijk maar één ding: zichzelf helemaal opladen en zodra ze aan 100% zitten, alle energie in één keer terugsturen naar de USB-driver op het moederbord. Resultaat: een vernielde pc, met alle gevolgen van dien. Een ander voorbeeld is een KeySweeper. Die ziet er uit als een USB voor een draadloze muis, maar zodra hij ingeplugd is, doet hij niets anders dan alle input uit de omgeving die via Microsoft draadloze toetsenborden verloopt, te loggen. Als een gebruiker bepaalde triggerwoorden gebruikt ('bank', 'log in' …), dan worden die automatisch doorgestuurd naar de plaatser van de Sweeper. Beperken van het USB-gebruik in combinatie met preventie is dus de boodschap.

Wachtwoorden

Sinds de explosie van het aantal op het internet aangesloten devices is het aantal wachtwoorden evenredig gestegen. Veelal hebben gebruikers slechts een of enkele wachtwoorden voor meerdere toestellen. Ook de sterkte laat meer dan eens te wensen over. Een wachtwoord van acht karakters valt in minder dan twee uur te kraken. Het is dus zaak om wachtwoorden te maken die ten eerste lang genoeg zijn, ten tweede cijfers, hoofdletters en cijfers bevatten en ten derde liever geen bestaand woord vormen. Ook moeten wachtwoorden geregeld veranderd worden, met telkens 'verse' wachtwoorden.

Virussen

Virussen kunnen op allerlei manieren systemen infiltreren. Ook hier is een bescherming niet enkel een zaak van software, maar ook en vooral van gebruikersgedrag. Een goede firewall in combinatie met het opvolgen van updates en patches is dus één ding, maar werknemers moet ook uitgelegd worden dat op links klikken altijd en overal met de nodige argwaan benaderd moet worden. Ook is het aangeraden om toegangsrechten in te stellen. Al te vaak hebben werknemers immers op alle echelons toegang tot alle data en zijn ze zich net bewust van de mogelijke gevolgen van een simpele klik.

Firewalls

Firewalls zouden standaard moeten zijn, zowel overkoepelend als nogmaals apart voor elk aangesloten toestel. Enkel het overkoepelende systeem voorzien van een firewall en de aparte toestellen niet, is als je voordeur barricaderen, maar de achterdeur wagenwijd openlaten. Nadelen hiervan zijn de meerkost en een mogelijke vertraging op het systeem. In kritische toepassingen kunnen er ook firewalls van meerdere fabrikanten geïnstalleerd worden, zodat deze een extra bescherming bieden. Wees u er ook van bewust dat er meerdere types firewalls bestaan.

Afvalbeheer

Iets wat vaak over het hoofd gezien wordt, is de fysieke afvalstroom. Er zijn meerdere gevallen bekend van datahacks waarbij de gevoelige informatie rechtstreeks uit de container van het bedrijf gehaald werd. Dat kan papier zijn dat niet door een shredder geraakt is, maar evengoed worden er soms moederborden gedumpt zonder voorafgaandelijke destructie van de datadragers.

Cloud

Als het over de cloud gaat, is het duidelijk: gebruik hem niet om bedrijfskritische informatie in op te slaan, hoewel dat aanlokkelijk is. Mocht u het toch niet kunnen laten, dan zijn encryptie en een goed wachtwoordbeheer het absolute minimum.

Mobile devices

'Bring Your Own Device' luidde het credo ooit, waarmee men bedoelde dat werknemers zelf bedrijfsacties konden uitvoeren met hun laptop of smartphone. Handig, goedkoop en efficiënt, maar een nachtmerrie voor de cyberveiligheid. Hier geldt hetzelfde als bij de cloud: zeker niet te gebruiken voor kritische data.

Identificatie

Het beschermen van data betekent ook het beschermen van serverruimtes en bedrijfseigen workstations tegen mogelijke inmenging. Hier is een waterdichte identificatie absoluut nodig. Het zou niet de eerste keer zijn dat een hack ongemerkt plaatsvindt omdat een 'elektricien' zogezegd dringende werken moet komen uitvoeren in de serverruimte. Badgesystemen met gelimiteerde toegangsrechten per persoon zijn dus onvermijdelijk, met een extra registratiesysteem voor bezoekers en onderaannemers. Ook hier is bewustmaking van het personeel broodnodig: leer ze personen aan te spreken die niet de vereiste identificatie kunnen voorleggen, toon hun de zwakke punten in hun afdeling.

MENSELIJKE FACTOR IS ZWAKSTE SCHAKEL

U merkt het: cyberveiligheid gaat veel verder dan de installatie van een standaardvirusscanner met bijbehorende firewall. De zwakke schakel in de beveiliging blijkt quasi altijd de menselijke factor te zijn, wat het volgende markante voorbeeld aantoont. Een Belgische industriële speler deed onlangs een uitgebreide test bij zijn werknemers met cybersecurity als thema. Er werden drie geheime 'cybertests' uitgerold. Bij de eerste kregen alle werknemers een zogenaamde interne mail van de IT-dienst met de vraag om hun paswoord en inloggegevens door te geven, naar aanleiding van een zogenaamde black-out in hun systeem. De mail in kwestie kwam niet van een bedrijfseigen adres, maar had verder wel volledig dezelfde opmaak, met dezelfde lettertypes, hoofding en banners. Liefst 41% van de werknemers deed klakkeloos wat gevraagd werd. Meer zelfs, toen na bekendmaking van de test aan die 41% gevraagd werd om hun paswoord aan te passen dat ze net blootgegeven hadden, bleek na één week dat nog eens 34% onder hen dit nog steeds niet gedaan had.

Een tweede test ging over het gebruik van USB-sticks. De test hield in dat men random over de bedrijfsterreinen 36 USB-sticks verspreidde: in vergaderlokalen, 'achteloos achtergelaten' aan de receptie, op tafel in de refter, in een bak in een magazijn. De USB-sticks bevatten een programma dat automatisch een bericht stuurde naar de IT-dienst als hij ingeplugd werd.

Daarbij bleek dat na één maand al 24 van de USB-sticks minstens één keer ingeplugd waren. De derde test was gericht op het buiten houden van vreemde personen. Een ingehuurde acteur probeerde telkens mee binnen te glippen met werknemers, ook al had hij geen toegangsbadge. In bepaalde gevallen kwam hij gewoon mee binnen met iemand aan het begin van de werkdag. Of hij sloeg een praatje in de rookruimte, om vervolgens met een glad excuus binnen te glippen. In nog een andere situatie verkocht hij zichzelf, verkleed als een werkman van een onderaannemer. In iets meer dan de helft van de gevallen lukte het probleemloos om mee te glippen voorbij de eerste toegangslaag. Er is zelfs een extreem geval van serverhacking bekend, waarbij er gewacht werd op de jaarlijkse vakantie van de preventieadviseur om toe te slaan onder het mom van een evacuatieoefening. Daarbij was er zogezegd een zwaargewonde gevallen in de serverruimte. Om een lang verhaal kort te maken: het overgrote deel van de hackings vloeit voort uit menselijk handelen (of het gebrek eraan). Een goede bescherming tegen cyberaanvallen begint dus bij een bewustmaking op de werkvloer.