La cybersécurité en 6 étapes

La cybercriminalité a dépassé le stade du ciblage des grandes entreprises et des banques. N'importe qui peut être pris pour cible. Grâce à cette feuille de route pour la cybersécurité, vous pouvez mieux protéger votre entreprise.

La cybercriminalité a dépassé le stade du ciblage des grandes entreprises et des banques. N'importe qui peut être pris pour cible. Grâce à cette feuille de route pour la cybersécurité, vous pouvez mieux protéger votre entreprise.

1. Impliquez tout le monde

Une chaîne n'est pas plus forte que son maillon le plus faible. C'est un cliché bien connu, mais dans ce contexte, il se vérifie à 100%. Cela peut mal tourner à plusieurs niveaux, même dans les départements où l'on ne s'y attend pas du tout. Pour nous, l'image cliché de l'employé négligeant qui, sans réfléchir, clique sur toutes sortes de liens étranges dans sa boîte de courrier informatique, n'est pas de mise. Au niveau de la direction, il y a peu d'enthousiasme. La mentalité du 'ça ne nous arrivera jamais' est souvent à la base du problème. C'est un sujet qui exige un certain investissement en ressources et en personnel, et dont le rendement n'apparaît pas clairement. Une liste des conséquences commerciales et juridiques des cyberattaques, des fuites de données et des pannes de réseau suffit souvent à ouvrir les yeux de la direction.

Le service informatique lui-même a aussi parfois des difficultés. La charge de travail est déjà très élevée. Les nombreuses cybermenaces ne sont pas traitées de manière adéquate. Les intervenants externes qui sont censées aider, sont perçus comme fauteurs de troubles et non comme une opportunité. Afin d'élaborer un plan efficace, il faut commencer par faire prendre conscience à chacun de son rôle dans l'ensemble.

Il s'agit d'un processus continu. Plusieurs actions peuvent être menées à cet égard: audits périodiques, formations, tests surprises, mise en place d'un code de conduite et de procédures, définition des attentes dans ce domaine pour chaque fonction, mais aussi la prise en compte des résultats des audits et l'organisation de formation en entretiens de performance, des investissements ciblés, des incentives, etc.

Un conseil supplémentaire: optez pour la protection de l'information en général, y compris la protection physique. Demandez-vous s'il est préférable de garder la trace des informations sensibles physiquement plutôt qu'en ligne, assurez-vous que les documents laissés sur les imprimantes sont détruits et restreignez l'accès physique à vos bâtiments. Voyez les choses au-delà de votre propre entreprise: mettez en place des procédures pour les entrepreneurs externes et les visiteurs, tant pour l'accès au bâtiment que pour l'accès au réseau. Trop souvent, des personnes externes peuvent brancher, p.ex., une clé USB avec une présentation sur le réseau de l'entreprise et tout le monde peut accéder au réseau wi-fi. Un réseau wi-fi complètement séparé pour les clients n'a donc rien d'un luxe superflu. Limitez l'accès à distance au réseau de l'entreprise pour le personnel qui en a vraiment l'utilité.

2. Développez un plan IT

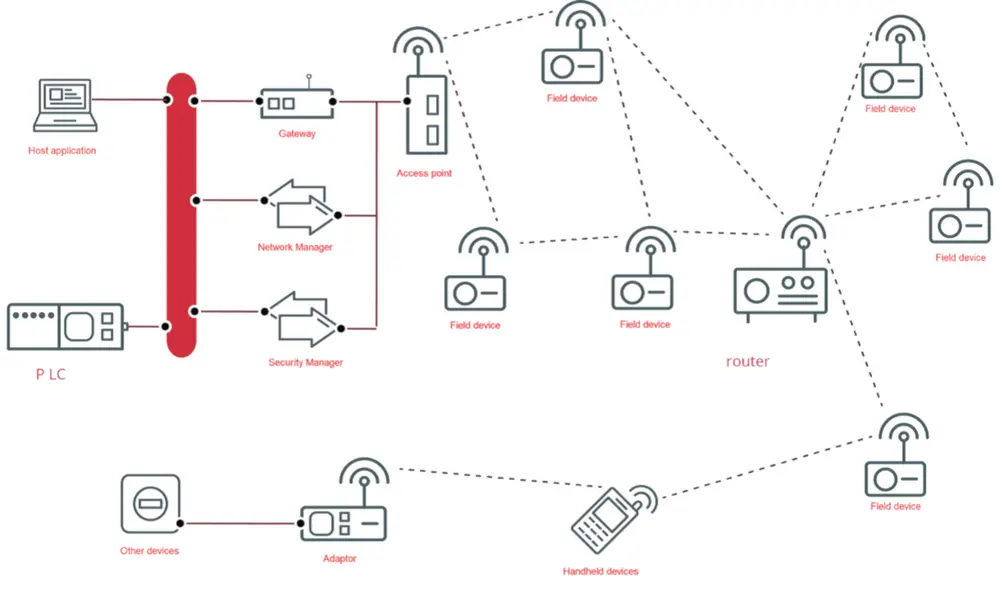

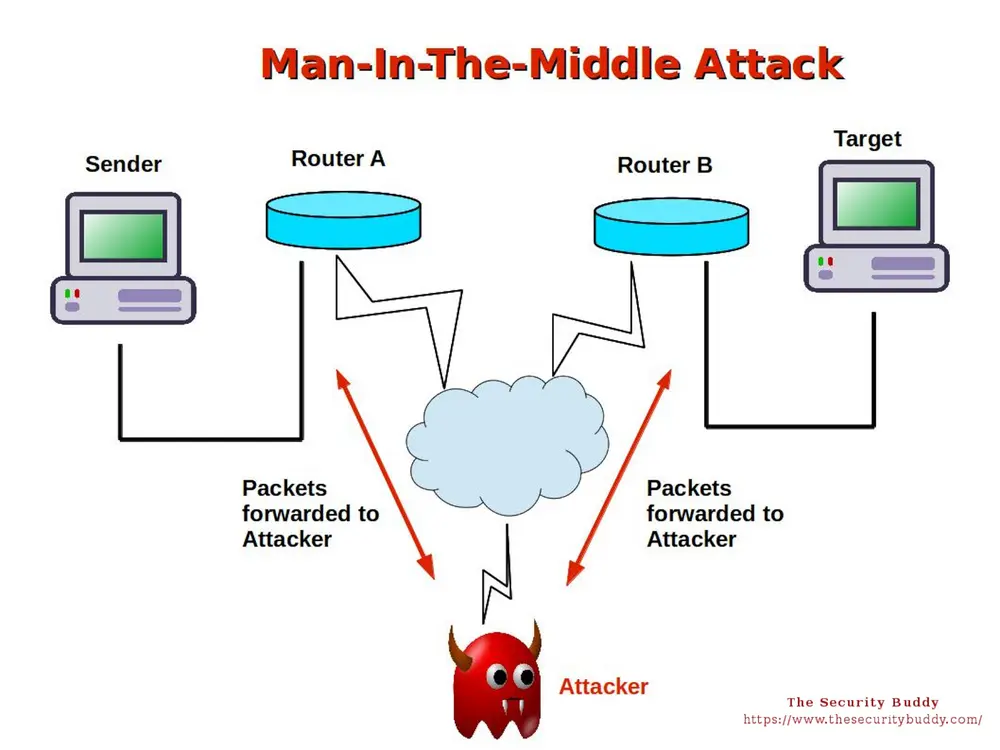

La croissance exponentielle des réseaux et des appareils a de quoi donner des cheveux blancs à toute personne directement impliquée dans la cyberprotection de l'entreprise. Une première étape pour une sécurité informatique solide consiste à répertorier et cartographier tous les réseaux et interconnexions. Encore une fois, il s'agit d'un processus à actualiser en continu. Aujourd'hui en particulier, les réseaux ne sont plus des entités fixes, mais sont constamment soumis à des ajouts et des modifications. Vient ensuite l'élaboration d'une procédure décrivant comment ajouter ou retirer un dispositif: qui peut le faire, comment le faire et quels contrôles doivent être effectués. Contrôlez la redondance. Au moins deux personnes devraient être autorisées à effectuer cette tâche, faute de quoi l'absence de la personne responsable risque de pousser d'autres personnes à effectuer cette tâche elles-mêmes. Il existe un logiciel de gestion de configuration qui rationalise cette tâche. Il en résulte un niveau de sécurité uniforme dans l'ensemble de vos réseaux, mais il faut procéder à des audits réguliers des configurations avec les serveurs, les pare-feu et les composants réseau.

Une deuxième étape consiste à lister tous les logiciels et applications utilisés. Cela devrait être un processus continu. Vérifiez si le logiciel fonctionne sur la version la plus récente et assurez-vous que tous les correctifs sont entrés à chaque fois et partout. N'utilisez que les logiciels qui sont toujours pris en charge par le fournisseur – p.ex., Windows Vista n'est plus pris en charge. Des choses comme la mise à jour des navigateurs sont parfois négligées. Un cas typique est une ancienne application qui tourne encore quelque part sur un vieux PC. Cela se passe bien depuis des années, donc personne ne voit la nécessité de changer la situation. Jusqu'à ce qu'on décide d'intégrer cette application dans le système ci-dessus. Si les précautions nécessaires n'ont pas été prises, c'est la porte ouverte aux actions malveillantes.

Une troisième mesure consiste à utiliser une protection via un logiciel antivirus. Veillez à ce que les appareils disposent d'une telle protection, y compris les appareils nouvellement ajoutés et les appareils mobiles. Analysez les problèmes détectés: la nature, les conséquences possibles, et étudiez les mesures qui pourraient encore renforcer la protection de l'entreprise contre ce type de contamination. Assurez-vous également que le logiciel antivirus de tous les périphériques est régulièrement mis à jour.

3. Sauvegarde, sauvegarde et sauvegarde

Faire des sauvegardes peut sembler logique, mais c'est souvent là que le bât blesse: cela prend trop de temps ou le stockage de la sauvegarde elle-même n'est pas assez sûr. La fréquence idéale de sauvegarde dépend de vos propres opérations, de la quantité de données associées et de l'importance de ces données. Dans de nombreux cas, on considère qu'il faut le faire une fois par jour, mais il vous appartient de faire comme bon vous semble. Les entreprises choisissent souvent de stocker leurs sauvegardes hors ligne. Une évolution dont il faut se féliciter, mais tout en veillant à ce que l'emplacement hors ligne lui-même soit assez sécurisé. Il est recommandé de crypter les données de la sauvegarde. Enfin, nous pouvons également vous recommander de tester régulièrement la sauvegarde vous-même. Simulez un démarrage à partir de la sauvegarde pour déterminer si elle fonctionne correctement après un problème.

4. Gestion de l'installation de A à Z

Nous avons parlé tout à l'heure de l'homme comme étant la faille des systèmes de protection. L'ignorance est souvent en cause, mais le laxisme est aussi un problème majeur. C'est ce que nous constatons souvent, lorsque nous traitons des mots de passe. Erreurs typiques: laisser les mots de passe par défaut inchangés lors du démarrage de nouvelles applications, choisir des mots de passe trop simples et ne pas les renouveler régulièrement. Une erreur dont on ne parle pas souvent, c'est de laisser les employés choisir leurs mots de passe, souvent les mêmes que ceux qu'ils utilisent aussi dans un cadre privé, pour plus de facilité. Ces dernières années, cependant, des dizaines de sites bien connus ont été piratés, ce qui signifie qu'il y a toujours un risque que les mots de passe aient pu être corrompus. Le gestionnaire peut également prendre certaines mesures à cet égard. L'authentification multifactorielle offre déjà beaucoup plus de sécurité qu'un simple mot de passe. Fermez les autres comptes non utilisés, limitez les comptes et le nombre de personnes ayant des droits d'administrateur et excluez la fonction d'exécution automatique pour les médias externes. Suivez également où et quand des tentatives d'accès non autorisées ont été faites, en ligne et physiquement. Il convient également de souligner que les appareils mobiles ne doivent jamais être laissés sans surveillance. Activez aussi leur fonction d'arrêt automatique.

5. Le cœur de l'installation: les serveurs

La protection des serveurs commence déjà par la modification des mots de passe par défaut, ce qui est encore souvent oublié. Il faut limiter l'accès. Fermez les services et les accès inutilisés et limitez l'accès à distance. Tenez un journal de bord propre à la sécurité: vous pourriez en apprendre beaucoup sur les tâches possibles. Des systèmes comme SIEM (Security information and event management) analysent ces logs, tandis qu'un IDS/IPS contrôle toutes les communications et empêche les tentatives d'accès indésirables. Nous insistons également sur la composante physique: veillez à ce que le local des serveurs soit bien fermé, limitez le nombre de personnes ayant des droits d'accès et mettez en place un système d'enregistrement.

6. Prévoyez un plan d'urgence

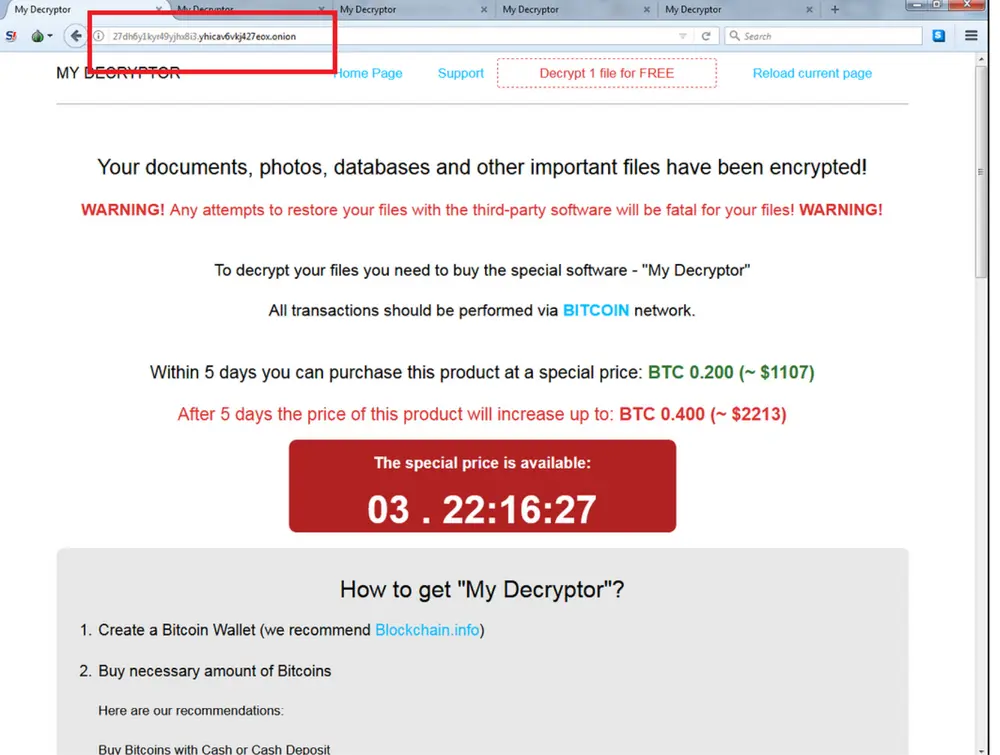

Et si les choses tournent mal? Il y a de fortes chances que l'entreprise connaisse un mouvement de panique s'il s'agit d'une attaque au cours de laquelle une rançon est demandée et qui implique l'arrêt de la production. Il est difficile de se préparer à une telle attaque – à l'exception des mesures préventives – mais si l'on regarde la sécurité physique, on s'aperçoit que la redondance est très importante: en cas de défaillance du système de sécurité A, y a-t-il une sauvegarde via le système B, ou la machine s'arrête-t-elle de manière préventive? Nous pouvons appliquer ce concept à un cyberincident. Assurer la redondance, tant sur le plan de la communication que sur le plan opérationnel. Si le courrier électronique et les postes IP ne fonctionnent plus lors d'une attaque, comment allez-vous informer les employés des filiales internationales? Essayez d'estimer ce qui se passe si les serveurs refusent soudainement de fonctionner. Si nécessaire, faites une simulation dans un cadre réel; elle vous permettra de mettre le doigt sur certains points qui ne vous auraient jamais traversé l'esprit. Faites également une liste avec toutes les instances qui doivent être notifiées.

Et comme toujours, le sempiternel adage est de mise: mieux vaut prévenir que guérir.