8 gouden antihackingtips

Cybersecurity is meer dan ooit een belangrijk issue, nu onze toestellen steeds vaker met elkaar verbonden worden. Maar daar loopt het vaak verkeerd. De grootste fout? Denken dat het u niet kan overkomen. Beschermen is dus de boodschap, en daarbij kunnen deze antihackingtips alvast helpen.

Cybersecurity is meer dan ooit een belangrijk issue, nu onze toestellen steeds vaker met elkaar verbonden worden. Maar daar loopt het vaak verkeerd. De grootste fout? Denken dat het u niet kan overkomen. Beschermen is dus de boodschap, en daarbij kunnen deze antihackingtips alvast helpen.

1. USB-gebruik

USB mag dan een uiterst makkelijk te hanteren drager zijn, voor malafide gebruikers zijn ze een zegen om ongemerkt malware of andere boosdoeners te installeren. Het gemak en de vanzelfsprekendheid waarmee we vandaag USB-sticks inpluggen, is daar niet vreemd aan, zie onder de alinea ‘menselijke factor is zwakste schakel’ voor meer daarover. De gevaren zijn eveneens divers. Zo zijn er zogenaamde USB-killers vrij te koop. Ze zien er helemaal hetzelfde uit als een doordeweekse USB-stick, maar doen eigenlijk maar één ding: zichzelf helemaal opladen en zodra ze aan 100% zitten, alle energie in één keer terugsturen naar de USB-driver op het moederbord. Resultaat: een vernielde pc, met alle gevolgen van dien. Een ander voorbeeld is een KeySweeper. Die ziet er uit als een USB voor een draadloze muis, maar zodra hij ingeplugd is, doet hij niets anders dan alle input uit de omgeving die via Microsoft draadloze toetsenborden verloopt, te loggen. Als een gebruiker bepaalde triggerwoorden gebruikt (‘bank’, ‘log in’ …), dan worden die automatisch doorgestuurd naar de plaatser van de Sweeper. Beperken van het USB-gebruik in combinatie met preventie is dus de boodschap.

2. Wachtwoorden

Sinds de explosie van het aantal op het internet aangesloten devices is het aantal wachtwoorden evenredig gestegen. Veelal hebben gebruikers slechts een of enkele wachtwoorden voor meerdere toestellen. Ook de sterkte laat meer dan eens te wensen over. Een wachtwoord van acht karakters valt in minder dan twee uur te kraken. Het is dus zaak om wachtwoorden te maken die ten eerste lang genoeg zijn, ten tweede cijfers, hoofdletters en cijfers bevatten en ten derde liever geen bestaand woord vormen. Ook moeten wachtwoorden geregeld veranderd worden, met telkens ‘verse’ wachtwoorden.

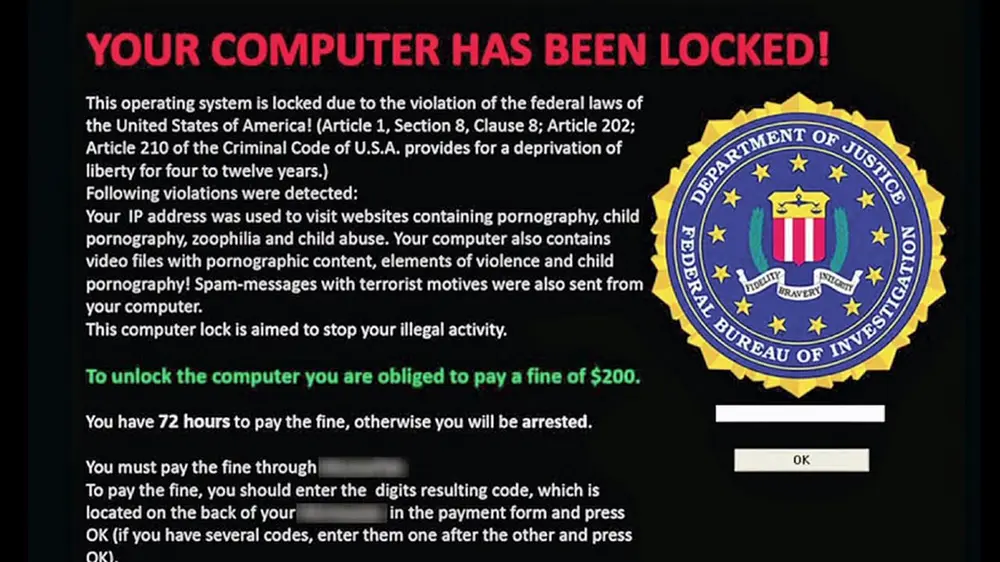

3. Virussen

Virussen kunnen op allerlei manieren systemen infiltreren. Ook hier is een bescherming niet enkel een zaak van software, maar ook en vooral van gebruikersgedrag. Een goede firewall in combinatie met het opvolgen van updates en patches is dus één ding, maar werknemers moet ook uitgelegd worden dat op links klikken altijd en overal met de nodige argwaan benaderd moet worden. Ook is het aangeraden om toegangsrechten in te stellen. Al te vaak hebben werknemers immers op alle echelons toegang tot alle data en zijn ze zich net bewust van de mogelijke gevolgen van een simpele klik.

4. Firewalls

Firewalls zouden standaard moeten zijn, zowel overkoepelend als nogmaals apart voor elk aangesloten toestel. Enkel het overkoepelende systeem voorzien van een firewall en de aparte toestellen niet, is als je voordeur barricaderen, maar de achterdeur wagenwijd openlaten. Nadelen hiervan zijn de meerkost en een mogelijke vertraging op het systeem. In kritische toepassingen kunnen er ook firewalls van meerdere fabrikanten geïnstalleerd worden, zodat deze een extra bescherming bieden. Wees u er ook van bewust dat er meerdere types firewalls bestaan.

5. Afvalbeheer

Iets wat vaak over het hoofd gezien wordt, is de fysieke afvalstroom. Er zijn meerdere gevallen bekend van datahacks waarbij de gevoelige informatie rechtstreeks uit de container van het bedrijf gehaald werd. Dat kan papier zijn dat niet door een shredder geraakt is, maar evengoed worden er soms moederborden gedumpt zonder voorafgaandelijke destructie van de datadragers.

6. Cloud

Als het over de cloud gaat, is het duidelijk: gebruik hem niet om bedrijfskritische informatie in op te slaan, hoewel dat aanlokkelijk is. Mocht u het toch niet kunnen laten, dan zijn encryptie en een goed wachtwoordbeheer het absolute minimum.

7. Mobile devices

‘Bring Your Own Device’ luidde het credo ooit, waarmee men bedoelde dat werknemers zelf bedrijfsacties konden uitvoeren met hun laptop of smartphone. Handig, goedkoop en efficiënt, maar een nachtmerrie voor de cyberveiligheid. Hier geldt hetzelfde als bij de cloud: zeker niet te gebruiken voor kritische data.

8. Identificatie

Het beschermen van data betekent ook het beschermen van serverruimtes en bedrijfseigen workstations tegen mogelijke inmenging. Hier is een waterdichte identificatie absoluut nodig. Het zou niet de eerste keer zijn dat een hack ongemerkt plaatsvindt omdat een ‘elektricien’ zogezegd dringende werken moet komen uitvoeren in de serverruimte. Badgesystemen met gelimiteerde toegangsrechten per persoon zijn dus onvermijdelijk, met een extra registratiesysteem voor bezoekers en onderaannemers. Ook hier is bewustmaking van het personeel broodnodig: leer ze personen aan te spreken die niet de vereiste identificatie kunnen voorleggen, toon hun de zwakke punten in hun afdeling.

Menselijke factor is zwakste schakel

U merkt het: cyberveiligheid gaat veel verder dan de installatie van een standaardvirusscanner met bijbehorende firewall. De zwakke schakel in de beveiliging blijkt quasi altijd de menselijke factor te zijn; het overgrote deel van de hackings vloeit voort uit menselijk handelen (of het gebrek eraan). Een goede bescherming tegen cyberaanvallen begint dus bij een bewustmaking op de werkvloer.