8 règles d’or anti-piratage

Maintenant que nos appareils sont de plus en plus souvent interconnectés, la cybersécurité est plus importante que jamais. Mais elle est souvent mal gérée. La plus grave erreur? Penser que ‘ça n’arrive qu’aux autres’. Le maître-mot est donc la protection et ces conseils anti-piratage peuvent vous aider à le faire.

Maintenant que nos appareils sont de plus en plus souvent interconnectés, la cybersécurité est plus importante que jamais. Mais elle est souvent mal gérée. La plus grave erreur? Penser que ‘ça n’arrive qu’aux autres’. Le maître-mot est donc la protection et ces conseils anti-piratage peuvent vous aider à le faire.

1. Utilisation de l’USB

L’USB a beau être un support extrêmement simple à utiliser, il est une bénédiction pour les utilisateurs malintentionnés qui veulent installer un malware sans se faire remarquer. La facilité et l’évidence avec laquelle nous branchons aujourd’hui des clés USB, n’y sont pas étrangères. Pour en savoir plus à ce sujet, voyez le paragraphe ‘le facteur humain constitue le maillon faible’. Les dangers sont variés. Ainsi, on peut acheter librement des ‘USB killers’. Ils ressemblent en tous points à une clé USB classique, mais ils ne font qu’une seule chose: se charger entièrement et, dès qu’ils sont à 100%, renvoyer tout le courant d’un coup vers le pilote USB sur la carte mère. Résultat: le PC est détruit, avec toutes les conséquences que ça implique. Un autre exemple est un KeySweeper. Il ressemble à une USB pour une souris sans fil, mais dès qu’on le branche, il récupère toutes les données environnantes passant par des claviers sans fil Microsoft. Si un utilisateur entre certains identifiants et mots de passe, ceux-ci sont automatiquement envoyés à la personne qui a installé le Sweeper. L’idéal est donc de limiter l’utilisation de l’USB et de miser sur la prévention.

2. Mots de passe

Depuis l’explosion du nombre d’appareils connectés à Internet, le nombre de mots de passe a explosé lui aussi. Souvent, les utilisateurs n’ont que quelques mots de passe pour plusieurs appareils. Et leur efficacité laisse à désirer. Un mot de passe de huit caractères peut être craqué en moins de deux heures. Il convient donc de trouver des mots de passe qui soient suffisamment longs, qui contiennent des chiffres, des majuscules et des chiffres, et qui ne forment pas un mot existant. En outre, les mots de passe doivent être changés régulièrement.

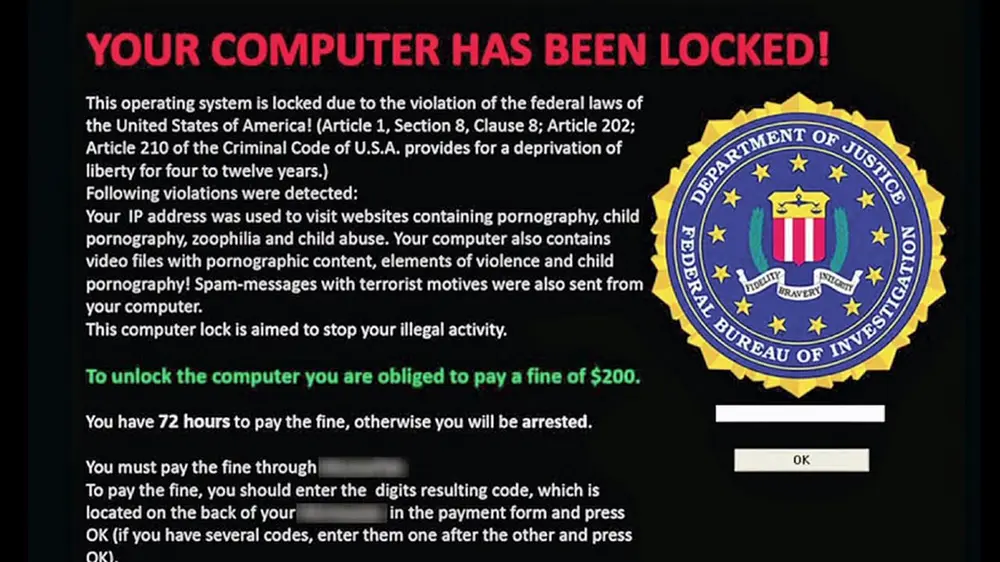

3. Virus

Les virus peuvent infiltrer les systèmes de toutes sortes de manières. Ici aussi, la protection n’est pas seulement une question de logiciel. Elle dépend aussi (surtout!) du comportement de l’utilisateur. Un bon pare-feu combiné avec un suivi des mises à jour et des patchs est une chose, mais il convient également d’expliquer aux travailleurs qu’il faut toujours être prudent, lorsqu’on clique sur un lien. Il est également recommandé d’établir des droits d’accès. En effet, il arrive souvent que les employés de tous les échelons aient accès à toutes les données, alors qu’ils ne sont pas conscients des conséquences que peut avoir un simple clic.

4. Pare-feu

Les pare-feu devraient être standard, tant pour l’ensemble du système que pour chaque appareil raccordé. Doter uniquement le système général d’un pare-feu et pas les appareils séparés équivaut à barricader sa porte d’entrée en laissant la porte arrière grande ouverte. Les inconvénients sont le surcoût et un ralentissement possible sur le système. Dans le cas d’applications critiques, on peut aussi installer des pare-feu de plusieurs fabricants afin qu’ils offrent une protection supplémentaire. Soyez donc conscients qu’il existe plusieurs types de pare-feu.

5. Gestion des déchets

Une chose que l’on néglige souvent, est le flux de déchets physiques. On connaît plusieurs cas de piratage de données où les informations sensibles ont été trouvées dans le container de l’entreprise. Il peut s’agir de papier qui n’a pas été passé à la déchiqueteuse, mais aussi de cartes mères qui ont été jetées sans destruction préalable des supports de données.

6. Cloud

En ce qui concerne le cloud, c’est clair: ne l’utilisez pas pour stocker des informations critiques, même si c’est tentant. Si vous voulez vraiment le faire, prévoyez au moins un encryptage et une bonne gestion du mot de passe.

7. Mobile devices

A un moment, le mot d’ordre était ‘Bring Your Own Device’: les employés pouvaient effectuer des actions pour l’entreprise avec leur propre ordinateur portable ou smartphone. Pratique, bon marché et efficace, mais un véritable cauchemar pour la cybersécurité! Il en va ici comme pour le cloud: à éviter pour les données critiques.

8. Identification

La protection des données signifie aussi la protection des salles de serveurs et des postes de travail propres à l’entreprise contre une intrusion potentielle. Ici, il faut absolument une identification infaillible. Ce ne serait pas la première fois qu’un piratage aurait lieu de manière imperceptible, parce qu’un ‘électricien’ viendrait soi-disant effectuer des travaux urgents dans la salle des serveurs. Les systèmes de badge avec accès limité pour chaque personne sont donc indispensables, avec un système d’enregistrement supplémentaire pour les visiteurs et les fournisseurs. Ici aussi, il est crucial de conscientiser le personnel: apprenez-leur à interpeller des personnes qui ne peuvent pas présenter l’identification requise, montrez-leur les points faibles dans leur département.

Le facteur humain est le maillon le plus faible

La cybersécurité va beaucoup plus loin que l’installation d’un antivirus standard avec un pare-feu. Le maillon faible dans la sécurité se révèle quasi toujours être le facteur humain; la grande majorité des piratages sont rendus possibles par des actions humaines (ou l’absence d’actions humaines). Par conséquent, une bonne protection contre les cyberattaques commence par une conscientisation sur le terrain.